Tor - круговая порука как удобно соблюдать анонимность в Сети

Сегодня, 19 октября 2007 года, я зашел на yandex.ru, а затем на google.ru, и ввел простой запрос: "tor". В первых строках результатов оказалось три ссылки по существу вопроса, одна из которых вела на официальный сайт проекта, две другие - на wiki-статьи, но не нашлось ни одной статьи из СМИ. Это меня и возмутило: как же так, почему же население Российской Федерации своевременно не проинформировано об одной из самых активно развивающихся технологий анонимизации в Сети? Не случайно ли это? Ведь я познакомился с ней уже полгода назад, причем совершенно случайно, так как Tor загадочным образом не пользуется популярностью в Рунете. На самом деле КТ была бы не КТ, если бы не написала о Tor'e еще два с половиной года назад ("Одежки с застежками"). Тогда, в 2005-м, Tor был интересным и перспективным проектом, но довольно неудобным в практическом плане. Разработчики не сидели сложа руки, и сегодня Tor - это комфортный и простой в применении анонимизатор интернет-соединений, пользоваться которым может любой желающий.

О технологии работы Tor-сети подробно рассказано в статье «Одежки с застежками», так что сегодня я позволю себе ограничиться самым общим ее описанием, просто чтобы ввести читателя в курс дела. Tor – это распределенная сеть анонимизаторов. Она состоит из множества tor-серверов, запущенных и поддерживаемых на тысячах компьютеров добровольцев по всему миру - простых пользователей сети. Любой желающий настраивает на своем компьютере специальный софт (бесплатный, с открытым исходным кодом!), позволяющий использовать всю tor-сеть как свой proxi-сервер. При этом маршрутизация запросов проходит через несколько случайным образом выбранных tor-серверов, да еще и меняется каждые десять минут. По мере своего путешествия от пользователя к серверу и обратно, трафик проходит многослойное асимметричное шифрование. Конечно, каждый сервер цепочки может узнать с какого IP он получил зашифрованные данные и кому он их дальше передаст. Но сам трафик и конечный адресат пакетов остаются тайной, для всех, кроме оконечного сервера цепочки.

Tor-сеть вызывает ассоциации с p2p-сетями, особенно с протоколом ed2k. Основное сходство идеологическое: каждый участник, по возможности, вносит свой маленький вклад в создание и поддержку общего дела, а также безвозмездно пользуется благами его роста и процветания. По потребности. Как и ed2k, Tor страдает легкой централизацией: список активных серверов сети в начале работы клиент скачивает с основного заранее известного сервера компании. Впрочем, так как вся сеть пока абсолютно легальна (по крайней мере с точки зрения демократических государств) вряд ли ее ожидают потрясения, сравнимые с недавними бедами ed2k (напомню, что в середине сентября этого года правозащитные организации закрыли все основные серверы ed2k-сети, частично заменив их одноименными фальшивками).

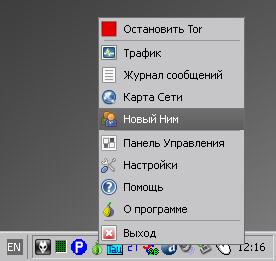

Чем больше пользователей и tor-серверов находится в tor-сети, тем выше анонимность соединений: меньше вероятность того, что на конец маршрута попадет «вражеский» сервер, стремящийся украсть ваши данные. Вероятность этого и так чрезвычайно близка к нулю, если конечно вы не международный террорист, за которым идет охота всем миром. Очевидно, что жизнеспособность tor-сети зиждется на добровольных пользователях, «поднимающих» tor-серверы на своих домашних машинах. Разработчики это отлично понимают, поэтому, за прошедшее с момента выхода упомянутой статьи время, сделали огромный шаг в направлении упрощения работы с системой. Никакие командные строки, .ini и .config файлы больше не омрачат ваше знакомство с ней. Все что нужно для работы с Tor под Windows – это единый инсталляционный пакет, содержащий все необходимые программы. Процесс установки не требует никаких специальных знаний. В сборку включены три программы: Tor, Vidalia и Privoxy. Консольный tor.exe – это и есть основное звено комплекса, общающееся с внешним миром. Vidalia – просто графическая оболочка для tor.exe, обеспечивающая его взаимодействие с вами. Наконец, Privoxy – суть локальный proxi-сервер, предназначенный для связи вашего web-приложения и Tor'a. Он анализирует активность броузера и мягко напоминает ему «Не болтай!», вырезая всю служебную информацию, могущую послужить вашим идентификатором. Заодно Privoxy подрезает некоторый процент баннеров, экономя трафик. Налицо классическая модульная система, так свойственная открытому программному обеспечению.

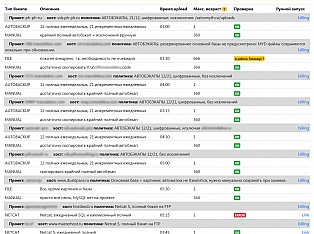

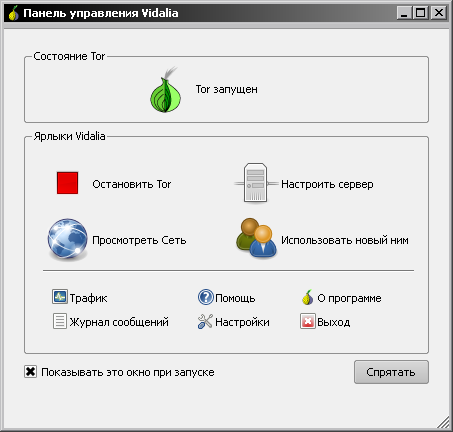

Уже после установки «по умолчанию», вся связка начинает нормально работать, что неоднократно проверялось мной на разных Windows-машинах. Для начала работы осталось настроить ваш броузер на конспиративный лад. Если это Internet Explorer, просто задайте в настройках соединения proxi-сервер «localhost» (то есть вашу машину, иначе говоря Privoxy) и порт 8118:

Настройки Internet Explorer для сети Tor

Для свободного и открытого Firefox'a, к которому поэтому tor-сообщество относится не в пример благосклоннее, чем к IE, существует удобное расширение Torbutton. После его установки в строке состояния появляется кнопка, при клике на которую Firefox мгновенно «торизуется».

Попав в сети

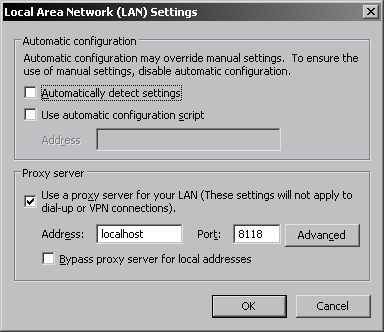

Теперь все готово. Для проверки зайдите, например, на сайт www.cmyip.com: «My country is United States, My city is Red Oak» Красота! Виртуальная маска успешно надета, ведь на самом деле из своего московского кресла я даже и не поднимался! Чтобы немедленно сменить маршрут подключения, достаточно в трей-панели выбрать пункт «Новый Ним» по правому клику на значке Vidalia. Але-гоп, и я уже в Париже! Google.com по-умолчанию перестает предлагать русскоязычный интерфейс, реклама на сайтах зачастую переводится на совсем незнакомые языки, да и предлагает непонятные вещи. Став «гражданином Мира», придется кое в чем потесниться. Под tor'ом сайты открываются совсем не так шустро, как при прямом подключении. Причем, как я заметил, не так сильно сужается канал, как увеличивается время ожидания ответа. Если «туннель» совсем «забился», всегда можно переключиться на другую цепочку серверов. Аппаратные требования комплекса очень скромные – вся троица приложений занимает около 40 МБ. памяти и требует всего порядка 10 секунд усилий CPU E4300 на час серфинга. Кроме своего основного предназначения, Tor – отличное средство от мелких сетевых напастей. Если какой-то сайт не открывается или глючит, попробуйте войти на него через Tor. Вполне возможно, что проблемы вовсе не на самом сайте, а где-то в цепочке сайт-провайдер-клиент, а со стороны (например, из Бразилии) узел откроется нормально. Наконец, помните, что Tor сам по себе не является универсальной защитой – это просто очень удобный и надежный proxi-сервер, и не более того. Остальная забота о безопасности и анонимности целиком остается на ваших плечах.

Помните, что Tor – не волшебная шапка-невидимка, надев которую вы вдруг исчезнете. Это лишь один из многих инструментов (в их числе должна быть и голова пользователя!), помогающий соблюдать анонимность. Как вы помните, последний сервер цепи анонимизаторов имеет доступ к информации пользователя в открытом виде. Информацию можно защитить от несанкционированного доступа со стороны этого сервера, однако тут необходимо использовать альтернативные технологии – SSL-протокол или другие защищенные соединения (подробнее например тут). Кстати, на странице загрузки дистрибутива Tor'a висит огромное предупреждение об этом и других ограничениях функциональности сети, а также базовые рекомендации по их преодолению. К несчастью, масса пользователей Tor-а пропускают эти рекомендации мимо ушей. И очень напрасно.

Месяц назад об ограничениях Tor'a веско напомнил Дан Иджерстад (Dan Egerstad), шведский специалист по сетевой безопасности. Исследуя Tor, он «поднял» пять собственных tor-серверов. Так как общее количество серверов в tor-сети пока еще не слишком велико, эта пятерка оказалась заметна в общем трафике. Как выяснилось, 90% пользователей tor'а не используют каких бы то ни было дополнительных средств шифрования. Периодически серверам Дана доводилось работать выходными звеньями «туннеля», что позволяло собирать проходящий через них незашифрованый трафик. Всего два месяца понадобилось Дану для того, чтобы вычленить из собранных данных логины и пароли от более чем 1500 e-mail аккаунтов самых разных tor-овцев, вплоть до правительственных служащих и представителей крупных компаний. Тщетно пытаясь привлечь внимание к результатам своего исследования, Дан в конце концов опубликовал данные по 100 аккаунтам в обычной Сети. Вот тут-то его и заметили!

Теоретически, Tor может анонимизировать любые TCP-подключения. Сообщество разработчиков пока не рекомендует использовать tor для p2p сетей, так как tor-сеть еще недостаточно развита для огромного трафика, генерируемого пиринговой активностью. При всей справедливости рекомендации, я не смог побороть любопытство, и провел эксперимент с анонимизацией torrent-трафика. Для этого использовался utorrent 1.6, настроенный на работу через Privoxy и один из русскоязычных трекеров. Как и следовало ожидать, все подключения получили статус LowID (невозможность прямого подключения), но при этом обмен данными продолжался, причем скорость скачивания достигла вполне внушительных 250 КБайт/сек!

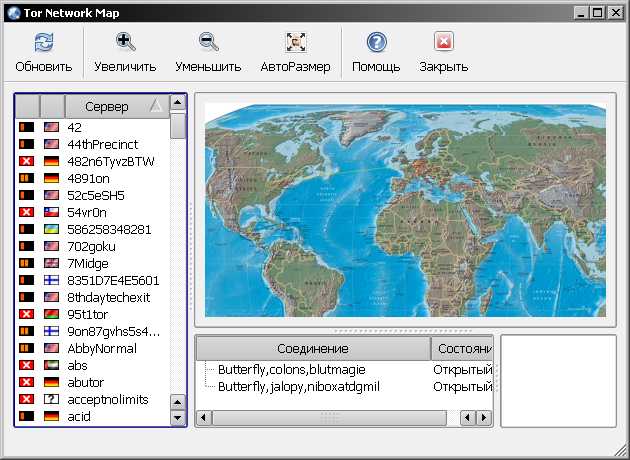

Интересные подробности о работе сети можно почерпнуть из главного меню Vidalia.

Кнопка «Просмотреть Сеть» вызывает карту Земли, где красными точками отмечены очаги анонимизации, то есть активные tor-серверы. Желтые и зеленые прямые соединяют те из них, которые в данный момент обслуживают ваш «тоннель». Слева располагается полный список серверов сети, к каждому из них есть небольшое описание. По анализу времени непрерывной работы и скорости подключения первой сотни серверов я осмелюсь грубо прикинуть, что «частников» в tor-предприятии примерно в 2-2.5 раза больше, чем «настоящих» серверов. Некоторые энтузиасты успешно используют для серверов компьютеры на базе процессоров i386, но, конечно, не под Windows. Можно сделать еще несколько любопытных наблюдений: в России всего 4-5 очагов сопро... анонимизации, в которых, на момент написания статьи работало всего двадцать серверов (в реальности числа несколько бОльшие, т.к. для определения местоположения серверов Tor использует таблицы IP-адресов с сайта geoip.vidalia-project.net. Информация в них не всегда актуальна, и местоположение многих IP-адресов помечаются как неизвестные. Так, моего сервера в Российских списках нет, хотя по имени его можно найти). Шестнадцать из них в Москве, по одному в Питере и Тюмени и целых два в Пензе (анонимный привет пензенским жителям!). Больше всех озабочены проблемами анонимности жители Германии и США, их доля в общем котле самая существенная, и российскую превышает драматически. В Китае тоже немало серверов, да только большая их часть в дауне или еле-еле работает. Австралийцев мало волнуют все эти проблемы – вместе с новозеландцами они взрастили с десяток torоводов.

Карта мира в Vidalia

Паучьи игры: плетем сети сами.

В то время, как большая часть населения России увлечена преодолением демографического кризиса, борьбой за увеличение ВВП страны, против пьянства и за спортивные победы и пр., нет ничего удивительного в том, что вопросам Свободы Слова и анонимности вообще, а в Интернете в частности, уделяется маловато внимания. Но все-таки обидно, согласитесь: в нашей «самой-самой» стране всего двадцать серверов! Ну даже если б пятьдесят, все равно обидно! Пока tor-серверов у нас не много, каждый постоянно подключенный к Интернет россиянин может без особых усилий заметно (на пару процентов) увеличить tor'изацию всей страны, несмотря на ее необъятность. Если вы обратили внимание на приведенный скриншот интерфейса Vidalia, то не могли не заметить большую кнопку «Настроить сервер». Все очень просто: нажимаем кнопку, ставим в открывшемся окне галку «Режим сервера», указываем любое имя, контактный e-mail для получения новостей о критических обновлениях, выбираем порты (их надо будет «открыть» в роутере или в софтовом firewall'e). Галку «Зеркалить Directory» ставим только если готовы выделить широкий канал для tor-сети. В следующей закладке выбираем ограничение трафика (в обе стороны). Можно задать не только максимальное мгновенное значение, но и среднее по времени на тот случай, если ваш месячный трафик лимитирован. Минимально допустимая ширина – 20 Кбайт/сек. Синхронизируйте ваши windows-часы с общемировым временем, и вот собственно вся настройка! Сервер поднимется не сразу, а минут через 10-20. За его состоянием можно следить по «Журналу сообщений» и по активности «Трафика».

Сегодня я не успел рассказать о многих других интересных возможностях Tor'a – например, о скрытых сервисах. Остается надеяться, что кого-нибудь из читателей, как и меня, заинтересует эта технология, и это со временем приведет к большему ее распространению.

Опишите, пожалуйста, подробно, что вы делаете и какая именно ошибка выскакивает.

Скорее всего потому, что она неверно настроена вами.

Finar.

Ничего никуда не накрылось, все работает :) Уже 11 лет прошло с даты публикации материала.

Finar.